W sumie dobre zwrócenie uwagi na ten problem. Nie jestem teraz pewien czy to ta sama prezentacja, na którą powołuje się autor tekstu, ale na jakieś konfie gość opowiadał jak znalazł błąd w chmurze jednego z producentów, który pozwalał mu w dowolnej chwili uceglić wszystkie inwertery podłączone do chmury producenta.

Nie miałem pojęcia, że falowniki są dzisiaj tak zintegrowane z usługami chmurowymi. Podejrzewam, że jest już za późno żeby wyciąć te urządzenia systemu energetycznego, bo instalacji są tysiące.

Nawiasem mówiąc, mam piec z możliwością sterowania poprzez chmurę, ale zreversowałem jego protokół i zrobiłem “emulator” tej usługi na lokalnym Raspberry Pi.

Ciekawe, czy instytucja taka jak CERT mogłaby w razie cyberataku na fotowoltaikę przekierować routing na poziomie krajowym do jakiegoś lokalnego systemu sterowania.Przypomniało mi się, że kiedyś jakikolwiek sprzęt podłączany do sieci telekomunikacyjnej musiał mieć (w teorii) krajową homologację.

W teorii masz już w Polsce ten cały “rejestr domen zakazanych”. Pytanie ile by zajęło dopisanie tam jakieś domeny w tak kryzysowej sytuacji. Inna sprawa czy miałoby to sens.

Z tego co kojarzę to organizacje rządowe typu CERT chwalą się co jakiś czas, że np udało im się przejąć domenę, która była używana przez jakiś botnet i odpalili tam skrypt, który “uzdrawiał” komputery będące jego częścią (oto poszlaki https://cert.pl/posts/2013/01/przejecie-domen-zwiazanych-botnetem-virut/). Tylko, że to trochę inny przypadek i raczej nie miałby przełożenia na taki scenariusz.

Na początku inwazji na Ukrainę został przeprowadzony atak na dostawcę internetu satelitarnego, w wyniku którego modemy zostały uceglone (może nie w sposób trwały, ale nie było możliwe ich przywrócenie do działania bez jakiegoś innego dostępu do internetu). Gdyby coś takiego zrobić z inwerterami, to właściwie jest już po ptakach.

Jeśli mówimy o pełnoskalowej wojnie, to ja nie mam żadnych złudzeń. Problemy z siecią energetyczną czy dostępem do internetu są pewne jak zmarszczki po 60tce.

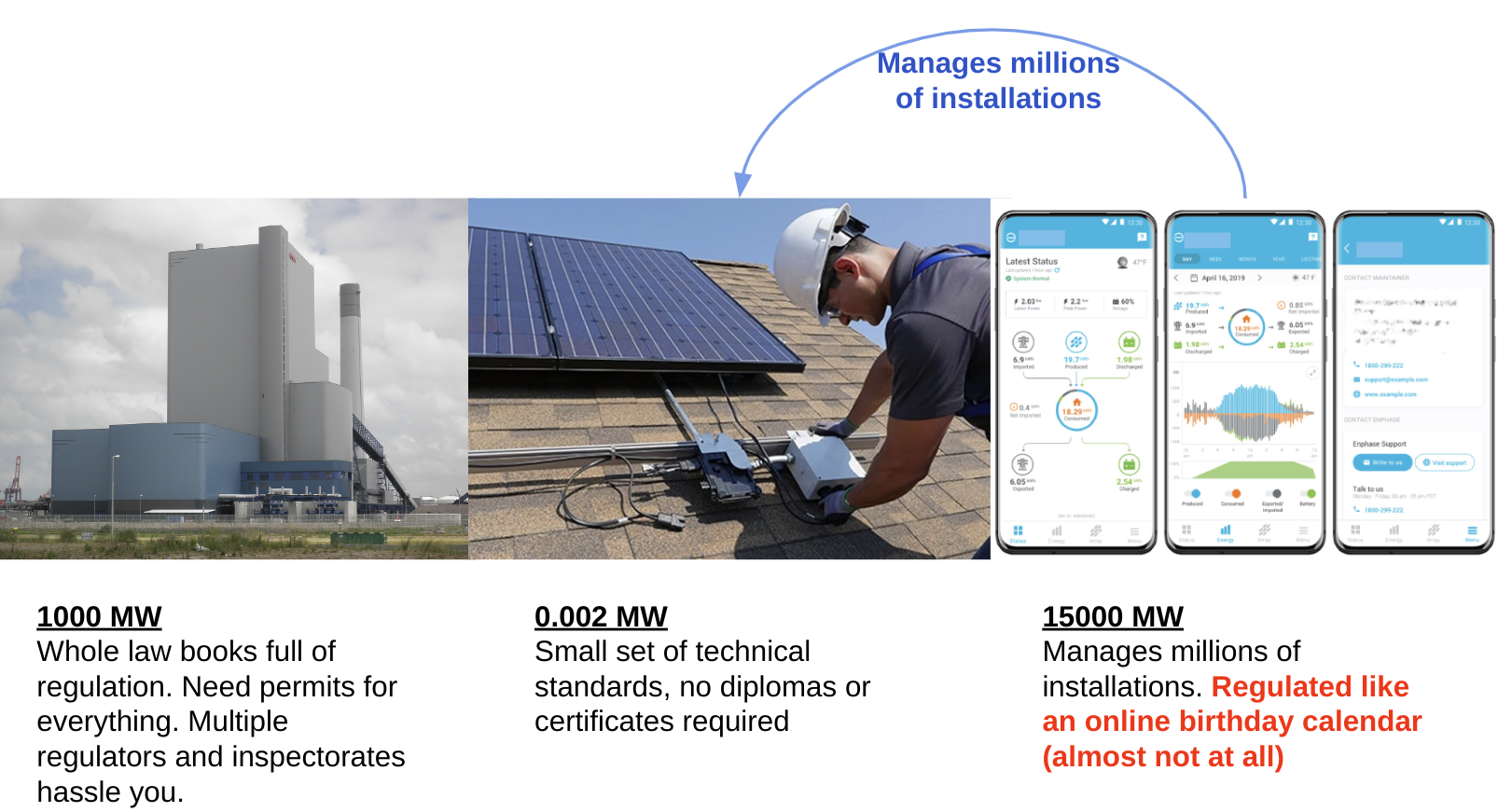

Miałem raczej na myśli jakiś mniej skoordynowany atak, gdzie w czasach pokoju dowiadujemy się o krytycznej podatności w inwerterach, albo włamaniu do firmy która nimi zarządza.W praktyce to jest chyba jeden z tych przypadków, gdzie najlepszym rozwiązaniem byłyby jakieś regulacje (lista zweryfikowanych dostawców/urządzeń).

Nic mi nie wiadomo o takiej zaufanej liście dostawców urządzeń do paneli fotowoltaicznych. Jest tutaj raczej wolna amerykanka “jak sobie postawisz tak masz”. W przypadku sprzętu dla “dużej energetyki” są już jakieś wymogi.

CERT z racji specjalnego statusu w polskim prawie ma większe możliwości dotarcia do dostawców takich rozwiązań (patrz sprawa błędów w aplikacjach dla przychodni medycznych).

W skrajnym wypadku, gdy autorzy rozwiązania nie poczuwają się do odpowiedzialności, to może zostać wydana rekomendacja pełnomocnika rządu ds. cyberbezpieczeństwa, która mówi o zaprzestaniu używania danego rozwiązania. Takie coś miało miejsce w przypadku softu MegaBIP https://cert.pl/posts/2024/06/CVE-2024-1576/. Tylko, że MegaBIP jest oprogramowaniem używanym przez gminy.

Wątpię żeby taką rekomendacją przejęli się poszczególni ludzie, który używaliby np inwertera z poważnym błędem bezpieczeństwa. Podejrzewam, że samo dostarczenie im wiadomości o tym problemie już byłoby wyzwaniem. Tutaj raczej CERT musiałby zadziałać bardziej globalnie i faktycznie czasowo odciąć użytkowników od chmury, ale nie wiem na bazie jakich przepisów miałoby to być przeprowadzone.